Na Politechnice Wrocławskiej powstaje opaska monitorująca, co dzieje się w mózgu w czasie urazu

6 maja 2020, 11:34Lekka silikonowa opaska może być zakładana pod kask w czasie uprawiania sportu. Wynalazek mierzy przyspieszenia działające na głowę człowieka i aktywność elektryczną kory mózgowej. Dzięki niemu od razu wiadomo, co dzieje się w mózgu, gdy dochodzi do upadku albo zderzenia.

„Walrus from Space”, naukowcy szukają ochotników do liczenia morsów na zdjęciach satelitarnych

22 października 2021, 16:06Majestatyczny mors zagrożony jest przez zmiany klimatu. Specjaliści chcieliby więcej dowiedzieć się o populacji tych zwierząt, by lepiej je chronić. Dlatego też szukają ochotników, którzy pomogą im w liczeniu morsów. Pomóc może każdy, bo nie trzeba wybierać się na daleką północ. Wystarczy komputer i dostęp do internetu, by zarejestrować się na specjalnej platformie i liczyć morsy na zdjęciach satelitarnych.

Co zamiast „wycinania DPF”? Legalne alternatywy: diagnostyka, czyszczenie, regeneracja

6 października 2025, 15:16Jeszcze kilka lat temu „wycinanie DPF” było jednym z popularniejszych sposobów radzenia sobie z zapchanym filtrem cząstek stałych. Jednak dziś kierowcy powinni mieć świadomość, że takie rozwiązanie nie tylko jest nielegalne, ale również grozi poważnymi konsekwencjami - od problemów podczas przeglądu technicznego po wysokie mandaty. Co zatem zrobić, gdy na desce rozdzielczej pojawia się kontrolka filtra?

Rosną obroty na rynku notebooków

21 grudnia 2006, 11:27Analiltycy firmy Merrill Lynch przewidują, że w 2007 roku wartość obrotów na rynku notebooków przekroczy obroty na rynku desktopów. Przyczyną takiego stanu rzeczy nie będzie jednak nagły wzrost sprzedaży laptopów, a ich wyższa średnia cena.

Naturalne komputery kwantowe

17 kwietnia 2007, 09:15Biofizycy z Uniwersytetu Kalifornijskiego w Berkeley wykazali, że rośliny wykorzystują obliczenia kwantowe – wnioskowanie na podstawie gęstości prawdopodobieństwa – podczas przeprowadzania fotosyntezy. W ciągu sekundy rośliny na Ziemi absorbują około 1017 dżuli energii.

Kieszonkowy system operacyjny

3 października 2007, 17:57Twórcy systemu operacyjnego Linux zakończyli właśnie prace nad najnowszą dystrybucją Linuksa Puppy. Najnowsza wersja 3.0 zajmuje zaledwie 100 MB i uruchamiana jest z... pamięci flash.

Uczeni mogą korzystać z potężnego superkomputera

25 lutego 2008, 12:56Na University of Texas w Austin stanął superkomputer Ranger, zbudowany przez Sun Microsystems. Jeśli teraz trafiłby na listę TOP 500 byłby drugą pod względem wydajności maszyną na świecie.

Apple świetnie się sprzedaje

9 lipca 2008, 09:57Analityk Keith Bachman z firmy BMO mówi, że w drugim kwartale bieżącego roku Apple sprzedało od 2,4 do 2,5 miliona komputerów Mac. Jeśli dane te się potwierdzą, będzie to oznaczało, że w porównaniu z analogicznym okresem roku poprzedniego sprzedaż Apple'a wzrosła o 39 procent.

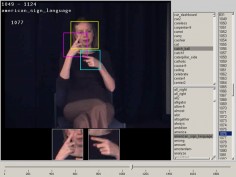

Powstaje słownik dla niesłyszących

12 stycznia 2009, 10:54Gdy posługujemy się słownikami języków obcych, to zwykle możemy sprawdzić każde słowo w dwie strony: przekonać się jak wyraz polski wygląda po angielsku, lub sprawdzić, co oznacza w angielskim dane słowo. Niestety, nie istnieją podobne słowniki dla osób niesłyszących. Działają one w jedną stronę, pozwalając jedynie sprawdzić, jak gestami wyrazić dane słowo.

Pierwszy elektroniczny procesor kwantowy

29 czerwca 2009, 11:33Zespół pod kierownictwem Stevena Girvina z Yale University stworzył pierwszy w historii elektroniczny procesor kwantowy. Zbudowany z nadprzewodnika chip pracuje z dwoma qubitami i jest w stanie przeprowadzać bardzo proste operacje.